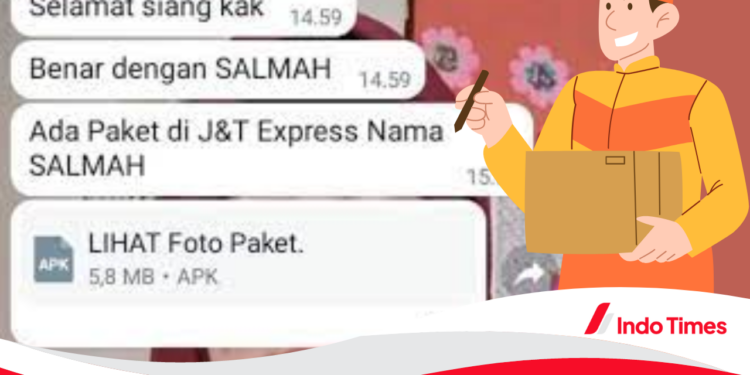

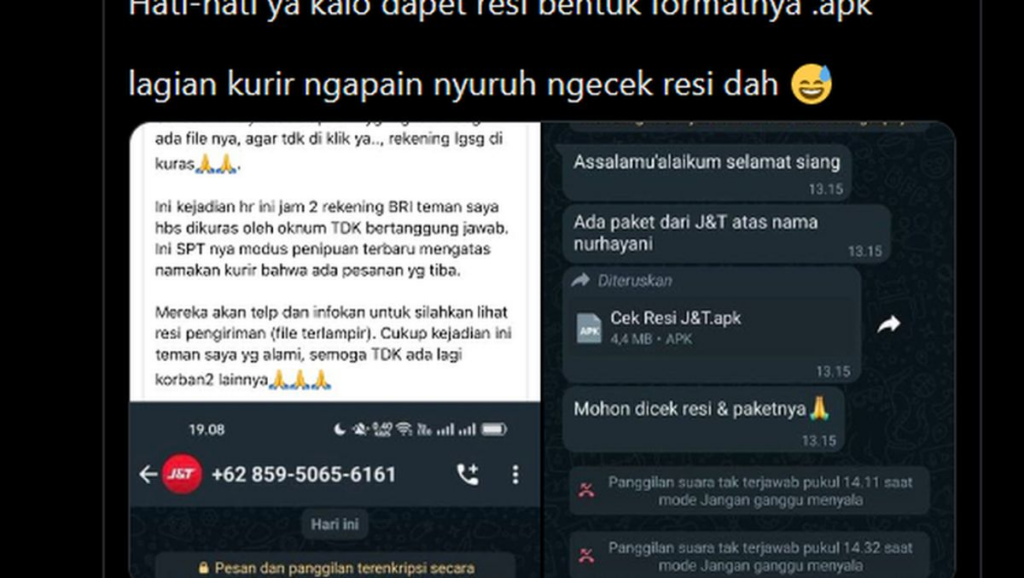

Media sosial tengah dihebohkan dengan unggahan terkait penipuan berkedok paket dari sebuah ekspedisi. Penipu mengaku sebagai kurir mengirim chat dan lampiran file.

Lampiran yang dikirim bukan file foto seperti kebanyakan. File yang digunakan dalam penipuan berkedok paket tersebut dipakai untuk mendistribusikan berkas dan paket.

Korban yang terlanjur mengunduh file tersebut mendapati saldo mobile bankingnya ludes.

Mengungkap Penipuan Berkedok Paket

Penggiat keamanan jaringan dari Universitas Muhammadiyah Sidoarjo, Nikko Enggaliano mengungkap siapa penipu tersebut. Nikko menjelaskan melalui blognya bahwa telah menemukan seseorang bernama Rand Raml.

Rand Raml yang menggunakan akun Instagram @Rndyinher dan akun Telegram @RndyTechOfficia diduga sebagai pelaku. Inti dari bentuk kejahatan Rand Rml merupakan bentuk kejahatan digital.

Korban seolah terhipnotis menggunakan manipulasi psikologi. Motifnya, seorang kurir menanyakan apa benar ada sebuah paket.

Korban yang dituju merasa memiliki pesanan apapun. Selanjutnya, korban penipuan berkedok kiriman paket terhipnotis untuk membuka file “Lihat foto paket”.

Cara kerja file yang dikirimkan

Dalam kasus yang sedang viral ini, si korban yang menyadari akan langsung memblokir nomor tersebut. Akan tetapi, banyak orang yang telah membuka file tersebut.

Kemudian, melakukan penginstalan dan mengizinkan semua permission yang dibutuhkan oleh aplikasi tersebut. Celakanya, semua data SMS akan tercuri dan kejahatan berikutnya berlanjut.

Aplikasi yang digunakan pelaku penipuan berkedok paket COD beralasan jika aplikasi hanya Webview yang loading ke website J&T.

Sisanya, aplikasi akan melakukan pengecekan melalui permission Read SMS. Melihat dari bagian kode saja sudah sangat mencurigakan.

Sebab, jika memang aplikasi hanya untuk melakukan pengecekan resi, maka seharusnya tidak membutuhkan permission SMS.

Jika korban mengklik dan menyetujui semua permission, maka semua data SMS akan tercuri. Inilah awal kejahatan berikutnya.

Mencari pelaku sebenarnya

Nikko melakukan decompile aplikasi agar bisa mencari kode sumber. Diketahui bahwa aplikasi ini meminta izin untuk menerima SMS, mengakses internet dan mengirim SMS.

Selain itu, Nikko mengungkapkan bahwa didapatkan sejumlah keterangan. IP Address pembuat aplikasi menggunakan server Cloudflare.

Setelah mempelajari lebih jauh, didapatkan alur domain dan subdomain. Salah satu yang menarik perhatiannya adalah tampilan dari subdomain.

Domain yang digunakan penipuan berkedok paket dibeli pada 30 Desember 2021.

Pihak Ekspedisi Beri Klarifikasi

Melansir CNN Indonesia, pihak J&T Express yang namanya dicatut dalam kasus ini tidak pernah meminta pelanggan mengunduh aplikasi.

Aplikasi resmi yang digunakan pihak J&T hanyalah J&T Express. Hal tersebut diungkapkan pihak J&T melalui Instagram resminya.

Pihak pengiriman jasa ini juga menghimbau kepada para pelanggan untuk bisa lebih berhati-hati lagi menghadapi modus penipuan yang kian beragam.

Modus lain pun sering digunakan, seperti mengaktifkan nomor resi atau mencetak resi melalui transfer. Pihak J&T tidak menagih biaya tambahan saat proses pengiriman barang.

Korban Penipuan Berkedok Paket Kehilangan Saldo Rp35 Juta

Penipuan berkedok paket diduga menguras saldo rekening milik salah satu warga Tulungagung, Jawa Timur. Hal ini dibenarkan oleh Kasatreskrim Polres Tulungagung, AKP Agung Kurnia Putra.

Ia juga menegaskan bahwa kejahatan yang dilakukan termasuk penyadapan atau sniffing bertujuan untuk mencuri data.

Awal mula kasus kehilangan uang

Lebih lanjut Agung menjelaskan bahwa pelaku mulanya mengirimi korban sebuah pesan berisi melalui WhatsApp. Tautan yang dikirim diberi keterangan untuk mengecek paket apakah sudah benar.

Korban membuka tautan dari penipuan berkedok paket dan tanpa sadar. Sehingga, pelaku bisa mengakses data korban.

Setelah itu, korban penipuan mengaku kehilangan uang sejumlah Rp35 juta di rekening tabungannya. Kemudian, korban melaporkan hal ini ke Polres Tulungagung.

Imbauan dari pihak berwajib

Mengingat penipuan berkedok paket ini luar negeri maupun dalam negeri ini marak terjadi. Laporan dari korban adalah yang pertama kali di wilayah Tulungagung.

Oleh karena itu, AKP Agung mengimbau kepada seluruh warga agar hati-hati dan selalu waspada. Jangan membuka tautan yang dikirim orang yang tidak dikenal.

Tim cyber kepolisian Tulungagung terus bergerak memburu pelaku.

Penjelasan ahli keamanan siber

Konsultan keamanan cyber, Alfons Tanujaya menjelaskan modus seperti ini sudah pernah terjadi beberapa waktu lalu.

Perbedaannya terletak pada file dan nama aplikasi. Pelaku penipuan hanya mengubah tema rekayasa sosial.

Jika dulu aplikasi untuk melacak paket, sekarang ini menggunakan aplikasi untuk melihat gambar paket.

Alfons selaku konsultan keamanan cyber dari Vaksincom, menuturkan modus penipuan ini bertujuan mencuri uang tem password atau OTP melalui SMS.

Saat korban mengklik file dari pelaku, maka file tersebut akan menampilkan selayaknya salah satu ekspedisi.

Padahal aplikasi tersebut merupakan program SMS forward atau SMS ke telegram. Aplikasi SMS ke telegram sebenarnya bukan aplikasi jahat dan banyak Anda temukan di playstore.

Aplikasi tersebut bertujuan membantu pengguna ponsel membaca SMS di aplikasi telegram. Selain itu, aplikasi tersebut digunakan untuk mendukung aplikasi lainnya.

Mendapatkan kode OTP dari korban

Lebih lanjut Alfons menjelaskan bahwa penipuan berkedok paket ini menggunakan SMS forwarder. Tujuannya untuk mendapatkan kode OTP.

Sebab untuk saat ini, pengguna m-banking memiliki kesadaran untuk tidak memberikan kode OTP ke sembarang orang.

Proses instalasi aplikasi yang digunakan oleh pelaku akan meminta banyak hak akses. Salah satu yang paling berbahaya yaitu bagi pengguna m-banking.

Meskipun korban penipuan berkedok paket tidak merasa membuka aplikasi, Alfons berpendapat kemungkinan korban tanpa sadar telah menginstal dan menyetujui SMS.

Sehingga nantinya pesan tersebut untuk dibaca dan diteruskan ke Telegram.

Cara Antisipasi Jadi Korban Penipuan Berkedok Paket

Berikut ini beberapa tips yang bisa Anda lakukan untuk menghindari penipuan berkedok paket.

Jangan Klik tautan

Langkah awal yang harus Anda lakukan, yaitu jangan membuka tautan dalam pesan teks. Lebih baik menggunakan aplikasi resmi kurir atau langsung ke situs website.

Penipu semakin mahir menyalin situs web organisasi terpercaya. Sehingga, Anda perlu berhati-hati saat mengklik tautan dalam pesan yang mencurigakan.

Periksa nomor pelacakan di aplikasi resmi

Langkah selanjutnya yaitu memeriksa nomor pelacakan di aplikasi maupun situs web resmi. Jika Anda tidak yakin teks tersebut asli, maka bisa memeriksa nomor pelacakan.

Periksa URL

Taufik menambahkan, sebuah situs yang memiliki sertifikat SSL tidak secara otomatis asli. Sebab sertifikat SSL bisa didapatkan secara gratis dengan sedikit verifikasi.

Untuk lebih memastikan, sebaiknya Anda memeriksa url situs. Jika masih kurang yakin, sebaiknya gunakan mesin pencari untuk menemukan versi situs yang sah.

Install aplikasi resmi

Hanya lakukan penginstalan aplikasi yang resmi. Sebagian besar perangkat Android menggunakan sumber aplikasi berasal dari Google Play Store.

Menggunakan aplikasi resmi akan melindungi Anda dari Spyware. Perangkat Anda pun bisa mendeteksi dan menghapus jika ada spyware, sehingga akan lebih aman.

Berkaca dari kasus penipuan berkedok paket, maka setiap pengguna harus berhati-hati. Tidak sembarangan membuka tautan dari manapun bisa mencegah kejahatan penipuan.